Zmap是美国密歇根大学研究者开发出一款工具。在第22届USENIX安全研讨会,以超过nmap 1300倍的扫描速度声名鹊起。

相比大名鼎鼎的nmap全网扫描速度是他最大的亮点。在千兆网卡状态下,45分钟内扫描全网络IPv4地址。

官方文档地址:https://zmap.io/

zmap被设计用来针对整个IPv4地址空间或其中的大部分实施综合扫描的工具。zmap是研究者手中的利器,但在运行zmap时,注意,您很有 可能正在以每秒140万个包的速度扫描整个IPv4地址空间 。我们建议用户即使在实施小范围扫描之前,也联系一下本地网络的管理员并参考我们列举的最佳扫描体验。

zmap可批量提取包含指定端口机器

21端口:FTP默认端口

22端口:SSH默认端口

3306端口:mysql默认端口

3389端口:win系统登录默认端口

8888端口:宝塔面板默认端口

安装zmap

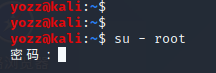

登录到SSH终端,切换到Root用户安装

安装:

apt-get install zmap安装完成,输入su - root切换到绝对Root权限

因为zmap运行需要绝对得Root权限,否则出现命令不存在

su root和su -root区别

点击参考>>:https://www.nstns.com/suroot.html

切换到,输入自己设置得root用户密码

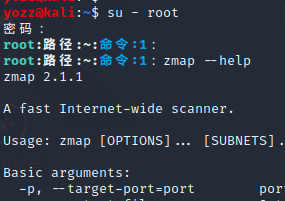

输入zmap --help,出现参考,安装完成

常用参数,注意大小写:

-p #指定单个端口

-s #指定端口范围,如:-s 39000-40000

-S #扫描目标IP范围

如:-S 100.100.100.0-200.200.200.200

设置大了扫描慢

如不使用该参数,将会随机IP扫描

-n #要扫描得IP数量

-N #最大扫描结果IP数量,如:-N 50,扫到50个就停止

-t #最大扫描时间,如:-t 10 运行10s结束

-b #设置IP地址黑名单

-B #扫描宽带速率,每秒发送包,单位M,如:-B -10M

-T #扫描线程,如不使用默认1

-d #打印出每个包的内容

-r #每秒发送包的数量 –r 10000 表示每秒发送10k个包

-P #每个IP发送包的数量,如不使用默认1

-c #数据包发送完之后多长时间开始接受数据(response),默认8s

-G #设置扫描网关的mac地址,伪造

-e #设置扫描随机地址的顺序

-o #扫描成功结果保存到文件

使用示例:

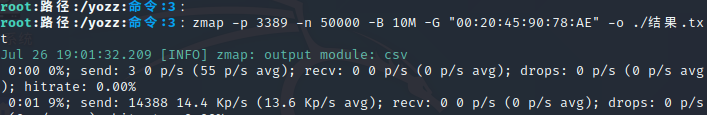

随机5万个IP提取包含3389端口机器:

zmap -p 3389 -n 50000 -B 10M -G "00:20:45:90:78:AE" -o ./结果.txt

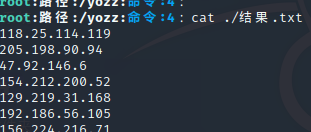

扫描完成,输入cat ./结果.txt查看IP

可对这些IP 3389端口进行爆破,或扫描提权

批量查询IP 所在地点我进入

扫描IP段,对应子网掩码

255.255.255.0

111.231.1.0/24

255.255.0.0

111.231.0.0/16

示例:

zmap -p 443 -B 10M -G "00:20:45:90:78:AE" -o ./结果.txt 111.231.0.0/16zmap配置文件路径

配置:

/etc/zmap/zmap.conf

IP黑名单:

/etc/zmap/blacklist.conf

2 条评论

hello

adf